Page 130 - 电力与能源2021年第一期

P. 130

1 2 4 叶水勇: 信息内网网络边界安全防护研究

保障网络边界业务系统可靠运行, 此次网络边界 系统必须部署业务前置机, 并将前置机统一放置

业务系统安全优化项目所要实现的需求如下。 在安全网关的 DMZ 区域。通过运营商进行传递

为存在第三方营运商提供通道的业务系统部 的数据, 部署在安全网关的外部区域, 并部署通道

署边界安全网关; 建立安全访问区域原则, 必须建 加密 装 置, 确 保 数 据 的 安 全 性、 完 整 性、 私 密

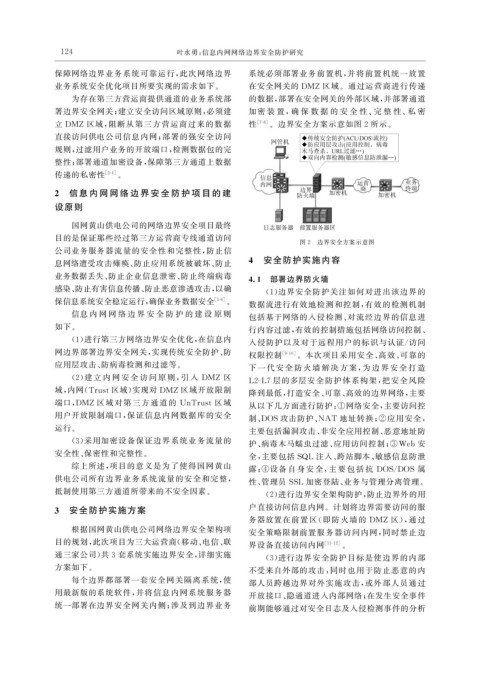

立 DMZ 区域, 阻断从第三方营运商过来的数据 性 [ 7-8 ] 。边界安全方案示意如图 2 所示。

直接访问供电公司信息内网; 部署的强安全访问

规则, 过滤用户业务的开放端口, 检测数据包的完

整性; 部署通道加密设备, 保障第三方通道上数据

传递的私密性 [ 3-4 ] 。

2 信息内网网络边界安全防护项目的建

设原则

国网黄山供电公司的网络边界安全项目最终

目的是保证那些经过第三方运营商专线通道访问

图 2 边界安全方案示意图

公司业务服务器流量的安全性和完整性, 防止信

息网络遭受攻击瘫痪、 防止应用系统被破坏、 防止 4 安全防护实施内容

业务数据丢失、 防止企业信息泄密、 防止终端病毒 4.1 部署边界防火墙

感染、 防止有害信息传播、 防止恶意渗透攻击, 以确 ( 1 ) 边界安全防护关注如何对进出该边界的

保信息系统安全稳定运行, 确保业务数据安全 [ 5-6 ] 。 数据流进行有效地检测和控制, 有效的检测机制

信息 内 网 网 络 边 界 安 全 防 护 的 建 设 原 则 包括基于网络的入侵检测、 对流经边界的信息进

如下。

行内容过滤, 有效的控制措施包括网络访问控制、

( 1 ) 进行第三方网络边界安全优化, 在信息内 入侵防护以及对于远程用户的标识与认证 / 访问

网边界部署边界安全网关, 实现传统安全防护、 防 权限控制 [ 9-10 ] 。本次项目采用安全、 高效、 可靠的

应用层攻击、 防病毒检测和过滤等。 下一 代 安 全 防 火 墙 解 决 方 案, 为 边 界 安 全 打 造

( 2 ) 建 立 内 网 安 全 访 问 原 则, 引 入 DMZ 区

L2-L7 层的多层安全防护体系构架, 把安全风险

域, 内网( Trust区域) 实现对 DMZ 区域开放限制 降到最低, 打造安全、 可靠、 高效的边界网络, 主要

端口, DMZ 区域对第三方通道的 UnTrust区域 从以下几方面进行防护: ① 网络安全, 主要访问控

用户开放限制端口, 保证信息内网数据库的安全

制、 DOS 攻击防护、 NAT 地址转换; ② 应用安全,

运行。 主要包括漏洞攻击、 非安全应用控制、 恶意地址防

( 3 ) 采用加密设备保证边界系统业务流量的 护、 病毒木马蠕虫过滤、 应用访问控制; ③Web 安

安全性、 保密性和完整性。 全, 主要包括 SQL 注入、 跨站脚本、 敏感信息防泄

综上所述, 项目的意义是为了使得国网黄山 露; ④ 设备 自 身 安 全, 主 要 包 括 抗 DOS / DOS 属

供电公司所有边界业务系统流量的安全和完整,

性、 管理员 SSL 加密登陆、 业务与管理分离管理。

抵制使用第三方通道所带来的不安全因素。 ( 2 ) 进行边界安全架构防护, 防止边界外的用

3 安全防护实施方案 户直接访问信息内网。计划将边界需要访问的服

务器放置在前置区( 即防火墙的 DMZ 区), 通过

根据国网黄山供电公司网络边界安全架构项 安全策略限制前置服务器访问内网, 同时禁止边

目的规划, 此次项目为三大运营商( 移动、 电信、 联 界设备直接访问内网 [ 11-12 ] 。

通三家公司) 共 3 套系统实施边界安全, 详细实施 ( 3 ) 进行边界安全防护目标是使边界的内部

方案如下。 不受来自外部的攻击, 同时也用于防止恶意的内

每个边界都部署一套安全网关隔离系统, 使 部人员跨越边界对外实施攻击, 或外部人员通过

用最新版的系统软件, 并将信息内网系统服务器 开放接口、 隐通道进入内部网络; 在发生安全事件

统一部署在边界安全网关内侧; 涉及到边界业务 前期能够通过对安全日志及入侵检测事件的分析