Page 27 - 电力与能源2021年第三期

P. 27

吴程楠, 等: 基于网络安全管理平台的电力监控系统网络安全应用实践 2 9

8

思、 麒麟) 主动进行信息采集, 通过消息总线上报

到安全网关。针对不同类型操作系统, 需部署探

针程序 a g ent , 采集用户登录、 操作并监控系统运

行情况等信息, 并通过 Ⅱ 区调度数据网交换机发

送到网络安全管理平台的二区数据网关机进行处

理, 然后在平台应用界面上显示出来。

3 网络安全技术应用实践

3.1 NAT 技术应用

NAT 技术是将内部网络的私有IP 地址翻译

成唯一的公网IP 地址, 使内部网络可以连接到外

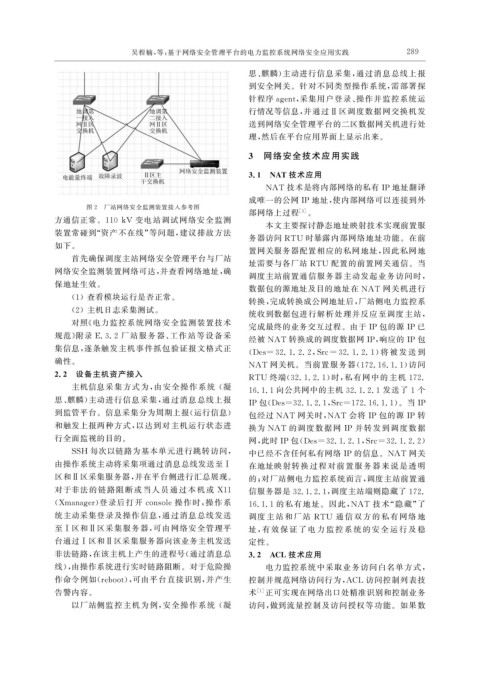

图 2 厂站网络安全监测装置接入参考图

部网络上过程 [ 3 ] 。

方通信正常。 110kV 变电站调试网络安全监测

本文主要探讨静态地址映射技术实现前置服

装置常碰到“ 资产不在线” 等问题, 建议排故方法

务器访问 RTU 时暴露内部网络地址功能。在前

如下。

置网关服务器配置相应的私网地址, 因此私网地

首先确保调度主站网络安全管理平台与厂站

址需要与各厂站 RTU 配置的前置网关通信。当

网络安全监测装置网络可达, 并查看网络地址, 确

调度主站前置通信服务器主动发起业务访问时,

保地址生效。

数据包的源地址及目的地址在 NAT 网关机进行

( 1 )查看模块运行是否正常。

转换, 完成转换成公网地址后, 厂站侧电力监控系

( 2 )主机日志采集测试。

统收到数据包进行解析处理并反应至调度主站,

对照《 电力监控系统网络安全监测装置技术

完成最终的业务交互过程。由于IP 包的源IP 已

规范》 附录 E.3.2 厂站服务器、 工作站等设备采

经被 NAT 转换成的调度数据网IP , 响应的IP 包

集信息, 逐条触发主机事件抓包验证报文格式正

( Des=32.1.2.2 , Src=32.1.2.1 ) 将 被 发 送 到

确性。

NAT 网关机。当前置服务器( 172.16.1.1 ) 访问

2.2 设备主机资产接入

RTU 终端( 32.1.2.1 ) 时, 私有网中的主机 172.

主机信息采集方式为, 由安全操作系统 ( 凝

16.1.1 向公共网中的主机 32.1.2.1 发送了 1 个

思、 麒麟) 主动进行信息采集, 通过消息总线上报

IP 包( Des=32.1.2.1 , Src=172.16.1.1 )。当IP

到监管平台。信息采集分为周期上报( 运行信息) 包经过 NAT 网关时, NAT 会将IP 包的源IP 转

和触发上报两种方式, 以达到对主机运行状态进 换为 NAT 的调度数据网 IP 并转发到调度数据

行全面监视的目的。 网, 此时IP 包( Des=32.1.2.1 , Src=32.1.2.2 )

SSH 每次以链路为基本单元进行跳转访问, 中已经不含任何私有网络IP 的信息。 NAT 网关

由操作系统主动将采集项通过消息总线发送至 Ⅰ 在地址映射转换 过程对前置服务器来说是透明

区和 Ⅱ 区采集服务器, 并在平台侧进行汇总展现。 的; 对厂站侧电力监控系统而言, 调度主站前置通

对于非法的链路阻断或当人员通 过 本 机 或 X11 信服务器是 32.1.2.1 , 调度主站端则隐藏了 172.

( Xmana g er ) 登录后打开 console 操作时, 操作系 16.1.1 的私有地址。因此, NAT 技术“ 隐藏” 了

统主动采集登录及操作信息, 通过消息总线发送 调度 主 站 和 厂 站 RTU 通 信 双 方 的 私 有 网 络 地

至 Ⅰ 区和 Ⅱ 区采集服务器, 可由网络安全管理平 址, 有 效 保 证 了 电 力 监 控 系 统 的 安 全 运 行 及 稳

台通过 Ⅰ 区和 Ⅱ 区采集服务器向该业务主机发送 定性。

非法链路, 在该主机上产生的进程号( 通过消息总 3.2 ACL 技术应用

线), 由操作系统进行实时链路阻断。对于危险操 电力监控系统中采取业务访问白名单方式,

作命令例如( reboot ), 可由平台直接识别, 并产生 控制并规范网络访问行为, ACL 访问控制列表技

告警内容。 术 [ 1 ] 正可实现在网络出口处精准识别和控制业务

以厂站侧监控主机为例, 安全操作系统 ( 凝 访问, 做到流量控制及访问授权等功能。如果数